- 1 Section

- 13 Lessons

- unbegrenzt

- Zertifikate14

- 1.1Einführung in Zertifikate

- 1.2Grundlagen der Public Key Infrastructure (PKI)

- 1.3Zertifikatsarten

- 1.4Zertifikatsformate und Container

- 1.5Zertifikatsanforderung und Ausstellung

- 1.6Zertifikatslebenszyklus

- 1.7Aufbau und Inhalte eines digitalen Zertifikats

- 1.8Zertifikatskette und Vertrauenskette (Chain of Trust)

- 1.9Zertifikatsprüfung, Gültigkeit und Sperrung

- 1.10Ausstellung und Beantragung von Zertifikaten

- 1.11Zertifikate im TLS-Handshake

- 1.12Aufgaben

- 1.13Lösungen

- 1.14Test10 Minutes12 Questions

Zertifikatskette und Vertrauenskette (Chain of Trust)

Damit Computer, Browser oder Firewalls einem Zertifikat vertrauen,

müssen sie nachvollziehen können, wer es ausgestellt hat und

ob die ausstellende Stelle selbst vertrauenswürdig ist.

Dafür existiert das Prinzip der Zertifikatskette, auch „Chain of Trust“ genannt.

Man kann sich diese Kette wie eine Reihe von Unterschriften vorstellen:

Jede Instanz bestätigt die Echtheit der nächsten.

Was ist eine Zertifikatskette?

Eine Zertifikatskette beschreibt die Hierarchie von Zertifizierungsstellen (CAs),

die vom obersten Vertrauensanker („Root CA“) bis zum eigentlichen Serverzertifikat reicht.

Root CA

↓ signiert

Intermediate CA

↓ signiert

Endzertifikat (Server oder Client)

Jedes Glied in dieser Kette wird durch das darüberliegende bestätigt.

Das bedeutet: Wenn dem Root-Zertifikat vertraut wird,

wird auch automatisch allen darunterliegenden Instanzen vertraut.

Die drei Ebenen im Überblick

| Ebene | Bezeichnung | Beschreibung |

|---|---|---|

| Root-Zertifikat | Vertrauensanker | Selbstsigniertes Zertifikat, das in Browsern oder Betriebssystemen vorinstalliert ist. |

| Intermediate-Zertifikat(e) | Zwischenstellen | Von der Root signiert. Sie stellen operative Zertifikate für Endnutzer oder Server aus. |

| Endzertifikat (Leaf Certificate) | Endnutzer/Server | Wird vom Intermediate signiert und auf Servern, Websites oder Endgeräten eingesetzt. |

Root-Zertifikate

Root-Zertifikate sind die höchste Instanz der Public Key Infrastructure (PKI).

Sie signieren keine Endzertifikate direkt, sondern nur Zwischenzertifikate.

Damit bleibt der hochsensible Root-Key weitgehend offline und geschützt –

meist in Hardware-Security-Modulen (HSMs).

Beispiel:

CN = ISRG Root X1

O = Internet Security Research Group

C = US

Da sie selbstsigniert sind, kann man ihre Echtheit nicht prüfen.

Daher liegt die Vertrauensentscheidung beim Nutzer oder Betriebssystem:

Root-Zertifikate werden manuell oder durch Updates in den sogenannten Trust Store aufgenommen.

Intermediate-Zertifikate

Zwischenzertifikate stellen die Verbindung zwischen Root und Endzertifikaten her.

Sie übernehmen die praktische Ausstellung von Zertifikaten

und können bei Bedarf erneuert oder widerrufen werden, ohne das Root anzutasten.

Beispiel:

CN = R3

O = Let's Encrypt

C = US

Issued by: ISRG Root X1

Ein Browser prüft, ob dieses Intermediate tatsächlich vom bekannten Root signiert wurde.

Nur wenn das der Fall ist, darf das Intermediate seinerseits neue Zertifikate ausstellen.

Endzertifikat (Server/Client)

Das Endzertifikat ist das, was du z. B. auf deiner Website oder deinem VPN-Gateway nutzt.

Es enthält den Domainnamen, den öffentlichen Schlüssel und den Verwendungszweck.

CN = informatik-pruefung.de

O = Studio Reichert

C = DE

Issued by: R3

Dieses Zertifikat beweist die Identität des Servers gegenüber dem Client

und ist das letzte Glied der Kette – es darf keine weiteren Zertifikate ausstellen.

Wie der Browser die Kette überprüft

Beim Aufbau einer HTTPS-Verbindung läuft die Vertrauensprüfung in mehreren Schritten:

Server sendet Zertifikate:

Der Webserver übermittelt sein eigenes Zertifikat und meist auch die Intermediates.Browser sucht Root-Zertifikat:

Der Browser schaut in seinem lokalen Trust Store nach,

ob die Root-CA bekannt ist, die am Ende der Kette steht.Signaturen prüfen:

Jede Signatur wird einzeln verifiziert –

das Serverzertifikat muss vom Intermediate stammen,

das Intermediate wiederum von der Root.Gültigkeit & Sperrstatus prüfen:

Der Browser vergleicht Ablaufdaten und prüft über CRL oder OCSP,

ob eines der Zertifikate widerrufen wurde.

Wenn alle Prüfungen erfolgreich sind, gilt die Verbindung als vertrauenswürdig.

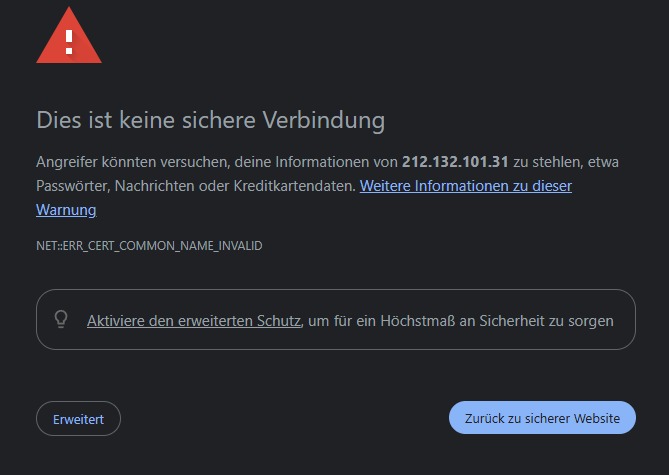

Andernfalls erscheint ein Sicherheitswarnung wie:

Fehlende Zwischenzertifikate

Ein häufiger Fehler ist eine unvollständige Zertifikatskette.

Wenn der Server das Intermediate-Zertifikat nicht mitsendet,

kann der Browser die Kette nicht vervollständigen und lehnt die Verbindung ab.

Lösung:

Das Intermediate-Zertifikat muss in der Serverkonfiguration ergänzt werden,

meist über eine Datei wie chain.pem oder fullchain.pem.

Zertifikatskette (Beispiel)

Klicke auf eine der Instanzen, um das zugehörige Zertifikat einzublenden.

Root CA – ISRG Root X1

-----BEGIN CERTIFICATE----- MIIDdzCCAl+gAwIBAgIUHkNf2Kx7dYb9lK1LrpsD3E3q8YgwDQYJKoZIhvcNAQEL BQAwVTELMAkGA1UEBhMCREUxFzAVBgNVBAoMDkludGVybmV0IFNlY3VyaXR5MRcw FQYDVQQDDA5JU1JHIFJvb3QgWDEwHhcNMjUwMTAxMDAwMDAwWhcNMzUwMTAxMDAw MDAwWjBVMQswCQYDVQQGEwJERTEXMBUGA1UECgwOSW50ZXJuZXQgU2VjdXJpdHkx FzAVBgNVBAMMDklTUkcgUm9vdCBYMTCCASIwDQYJKoZIhvcNAQEBBQADggEPADCC AQoCggEBAL3rfuKkkbC6byx9Nq9gKFe9xv9vDkUleE5FVq6RJdAxtCrw6l2l7oL6 tzZLZC2BNnO6HjK0O6pLxKk+YZmR8TzqD2R4YMI8vAHRzYpEynrq0n8x6rVvP2Y5 t1m2tbHf9PbYkM8m4Ik7kFUZHqEjP+Yp7Z0F41bmHvOqbkq7FTV8EY8rfhXskjH+ L3QzKpMRtEwl4E1Hqk8bZrKwqZJ2r3kh2S/VYv0mAFKnID5PfwIDAQABo0IwQDAO BgNVHQ8BAf8EBAMCAYYwDwYDVR0TAQH/BAUwAwEB/zAdBgNVHQ4EFgQU9Q64tGmE U1J2r3rM3gWpB9gxL8EwDQYJKoZIhvcNAQELBQADggEBAJx0X7eW3cQp8vQonUnz +vKMtRoh3phRz4s7PZpV53qp6xB5r9V5PoCSYzO+0d1N63N3/3yKxdH9GCA= -----END CERTIFICATE-----

Intermediate CA – Let's Encrypt R3

-----BEGIN CERTIFICATE----- MIIFaTCCBFGgAwIBAgISBA8Q77hVtKjv1PThP8LM9XjWMA0GCSqGSIb3DQEBCwUA ME4xCzAJBgNVBAYTAkRFMRcwFQYDVQQKDA5MZXQncyBFbmNyeXB0MR4wHAYDVQQD DBVJbnRlcm1lZGlhdGUgQ0EgUjMwHhcNMjUwMTAxMDAwMDAwWhcNMjUwNDMwMDAw MDAwWjA5MQswCQYDVQQGEwJERTEXMBUGA1UEAwwOTGV0J3MgRW5jcnlwdCBSMzCC ASIwDQYJKoZIhvcNAQEBBQADggEPADCCAQoCggEBANxqj8vZb1VEC+KXdzGMi0oG 3kTqT0e4F/9eqnEIs7otGnTgAWeZ0IBvj5RtE16UgYBDcUR7Tq6b3HyecEotWbZT +jJvZxLPsMzjvwlT3DYk84FfKH99hfFepSCS5o5ONZFYv1EZQ5lq4xsdR8XkpNcc +Mzw0A9lgQONR4rF7tOVzqIfHe97Sm8cLiyj1izSTG5K2OXnkmH9kHs8JtS7HwkF F8DA2xT1cM24K0s= -----END CERTIFICATE-----

Server-Zertifikat – informatik-pruefung.de

-----BEGIN CERTIFICATE----- MIIFdzCCA1+gAwIBAgISBA8Q99hbtJjv1PThP8LM9XjWMA0GCSqGSIb3DQEBCwUA ME4xCzAJBgNVBAYTAkRFMRcwFQYDVQQKDA5MZXQncyBFbmNyeXB0MR4wHAYDVQQD DBVJbnRlcm1lZGlhdGUgQ0EgUjMwHhcNMjUwMTAxMDAwMDAwWhcNMjUwNDMwMDAw MDAwWjAhMR8wHQYDVQQDDBZpbmZvcm1hdGlrLXBydWVmdW5nLmRlMIIBIjANBgkq hkiG9w0BAQEFAAOCAQ8AMIIBCgKCAQEAyPe8tFQqVY0xwlv3QvT6r49O1+0bDU9L +y9XQZmlgZ/n+1I/jIsC5P4nDcZxwz1hfF1h69BXYKcdOfgV7tIr7n8Y6vHpoZ3G vb1lR6mX0l+OYMWkRvW7cCOUm/jyHZjZ9NCqOgR2sGmN2NRZ0XG5LLjz0DYb1GQq WdUj+rExZ9TLlAujOYXAXA== -----END CERTIFICATE-----

Um eine vollständige Vertrauenskette bereitzustellen, werden alle Zertifikate –

beginnend mit dem Server-Zertifikat und endend mit der Root-CA –

in einer gemeinsamen Datei gespeichert.

Diese sogenannte Full Chain oder fullchain.pem wird auf dem Server hinterlegt

und vom Client beim Verbindungsaufbau geprüft.

-----BEGIN CERTIFICATE-----

MIIDdzCCAl+gAwIBAgIUHkNf2Kx7dYb9lK1LrpsD3E3q8YgwDQYJKoZIhvcNAQEL

BQAwVTELMAkGA1UEBhMCREUxFzAVBgNVBAoMDkludGVybmV0IFNlY3VyaXR5MRcw

FQYDVQQDDA5JU1JHIFJvb3QgWDEwHhcNMjUwMTAxMDAwMDAwWhcNMzUwMTAxMDAw

MDAwWjBVMQswCQYDVQQGEwJERTEXMBUGA1UECgwOSW50ZXJuZXQgU2VjdXJpdHkx

FzAVBgNVBAMMDklTUkcgUm9vdCBYMTCCASIwDQYJKoZIhvcNAQEBBQADggEPADCC

AQoCggEBAL3rfuKkkbC6byx9Nq9gKFe9xv9vDkUleE5FVq6RJdAxtCrw6l2l7oL6

tzZLZC2BNnO6HjK0O6pLxKk+YZmR8TzqD2R4YMI8vAHRzYpEynrq0n8x6rVvP2Y5

t1m2tbHf9PbYkM8m4Ik7kFUZHqEjP+Yp7Z0F41bmHvOqbkq7FTV8EY8rfhXskjH+

L3QzKpMRtEwl4E1Hqk8bZrKwqZJ2r3kh2S/VYv0mAFKnID5PfwIDAQABo0IwQDAO

BgNVHQ8BAf8EBAMCAYYwDwYDVR0TAQH/BAUwAwEB/zAdBgNVHQ4EFgQU9Q64tGmE

U1J2r3rM3gWpB9gxL8EwDQYJKoZIhvcNAQELBQADggEBAJx0X7eW3cQp8vQonUnz

+vKMtRoh3phRz4s7PZpV53qp6xB5r9V5PoCSYzO+0d1N63N3/3yKxdH9GCA=

-----END CERTIFICATE-----

-----BEGIN CERTIFICATE-----

MIIFaTCCBFGgAwIBAgISBA8Q77hVtKjv1PThP8LM9XjWMA0GCSqGSIb3DQEBCwUA

ME4xCzAJBgNVBAYTAkRFMRcwFQYDVQQKDA5MZXQncyBFbmNyeXB0MR4wHAYDVQQD

DBVJbnRlcm1lZGlhdGUgQ0EgUjMwHhcNMjUwMTAxMDAwMDAwWhcNMjUwNDMwMDAw

MDAwWjA5MQswCQYDVQQGEwJERTEXMBUGA1UEAwwOTGV0J3MgRW5jcnlwdCBSMzCC

ASIwDQYJKoZIhvcNAQEBBQADggEPADCCAQoCggEBANxqj8vZb1VEC+KXdzGMi0oG

3kTqT0e4F/9eqnEIs7otGnTgAWeZ0IBvj5RtE16UgYBDcUR7Tq6b3HyecEotWbZT

+jJvZxLPsMzjvwlT3DYk84FfKH99hfFepSCS5o5ONZFYv1EZQ5lq4xsdR8XkpNcc

+Mzw0A9lgQONR4rF7tOVzqIfHe97Sm8cLiyj1izSTG5K2OXnkmH9kHs8JtS7HwkF

F8DA2xT1cM24K0s=

-----END CERTIFICATE-----

-----BEGIN CERTIFICATE-----

MIIFdzCCA1+gAwIBAgISBA8Q99hbtJjv1PThP8LM9XjWMA0GCSqGSIb3DQEBCwUA

ME4xCzAJBgNVBAYTAkRFMRcwFQYDVQQKDA5MZXQncyBFbmNyeXB0MR4wHAYDVQQD

DBVJbnRlcm1lZGlhdGUgQ0EgUjMwHhcNMjUwMTAxMDAwMDAwWhcNMjUwNDMwMDAw

MDAwWjAhMR8wHQYDVQQDDBZpbmZvcm1hdGlrLXBydWVmdW5nLmRlMIIBIjANBgkq

hkiG9w0BAQEFAAOCAQ8AMIIBCgKCAQEAyPe8tFQqVY0xwlv3QvT6r49O1+0bDU9L

+y9XQZmlgZ/n+1I/jIsC5P4nDcZxwz1hfF1h69BXYKcdOfgV7tIr7n8Y6vHpoZ3G

vb1lR6mX0l+OYMWkRvW7cCOUm/jyHZjZ9NCqOgR2sGmN2NRZ0XG5LLjz0DYb1GQq

WdUj+rExZ9TLlAujOYXAXA==

-----END CERTIFICATE-----

Selbstsignierte Zertifikate

Ein selbstsigniertes Zertifikat ist gleichzeitig Aussteller und Empfänger.

Solche Zertifikate werden oft intern verwendet (z. B. in Test- oder Laborumgebungen),

sind aber nicht automatisch vertrauenswürdig.

Damit Clients sie akzeptieren, müssen sie manuell in den lokalen Trust Store importiert werden.

Warum diese Kette so wichtig ist

Die Zertifikatskette erlaubt es, Vertrauen zu vererben,

statt es für jedes Zertifikat einzeln zu definieren.

Statt Millionen von Serverzertifikaten zu speichern,

müssen Browser und Betriebssysteme nur einigen Dutzend Root-CAs vertrauen.

Von dort wird Vertrauen an die darunterliegenden Stufen weitergegeben –

sicher, überprüfbar und skalierbar.

Man kann sich das vorstellen wie eine digitale Unterschriftenhierarchie:

Ein Root bürgt für ein Intermediate,

das Intermediate bürgt für dich –

und der Browser prüft, ob diese Kette lückenlos und gültig ist.