- 1 Section

- 8 Lessons

- 30 Weeks

Grundlagen der Kryptographie

Symmetrische Verschlüsselung

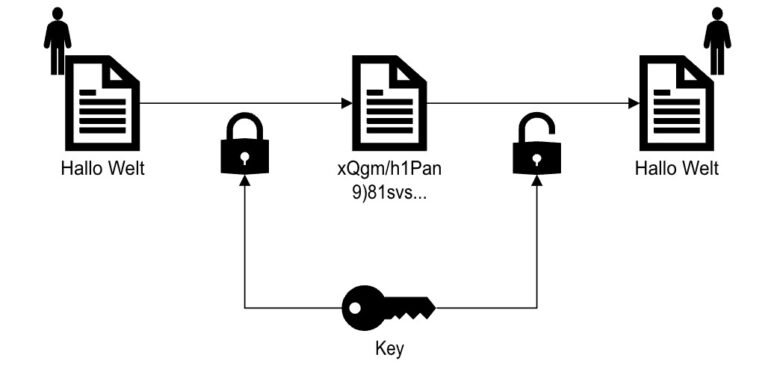

Prinzip der symmetrischen Verschlüsselung

Bei der symmetrischen Verschlüsselung wird ein einzelner Schlüssel verwendet, um Daten sowohl zu verschlüsseln als auch zu entschlüsseln. Der gleiche Schlüssel muss sowohl dem Sender als auch dem Empfänger bekannt sein, was die sichere Schlüsselverteilung zu einer Herausforderung macht.

- Beispiel: Der Sender verschlüsselt eine Nachricht mit einem geheimen Schlüssel, und der Empfänger entschlüsselt die Nachricht mit demselben Schlüssel.

Beispiele für symmetrische Algorithmen

- Advanced Encryption Standard (AES): AES ist ein weit verbreiteter symmetrischer Verschlüsselungsalgorithmus, der für seine Sicherheit und Effizienz bekannt ist. Es verwendet Schlüsselgrößen von 128, 192 oder 256 Bit.

- Data Encryption Standard (DES): Ein älterer symmetrischer Algorithmus, der heutzutage als unsicher gilt und weitgehend durch AES ersetzt wurde. DES verwendet einen 56-Bit-Schlüssel.

Vor- und Nachteile der symmetrischen Verschlüsselung

Vorteile:

- Schnelligkeit: Symmetrische Verschlüsselung ist in der Regel schneller als asymmetrische Verschlüsselung.

- Einfachheit: Die Implementierung ist weniger komplex.

Nachteile:

- Schlüsselverteilung: Der sichere Austausch des Schlüssels zwischen den Parteien ist schwierig.

- Skalierbarkeit: Bei einer großen Anzahl von Benutzern wird das Management der Schlüssel komplexer.

Asymmetrische Verschlüsselung

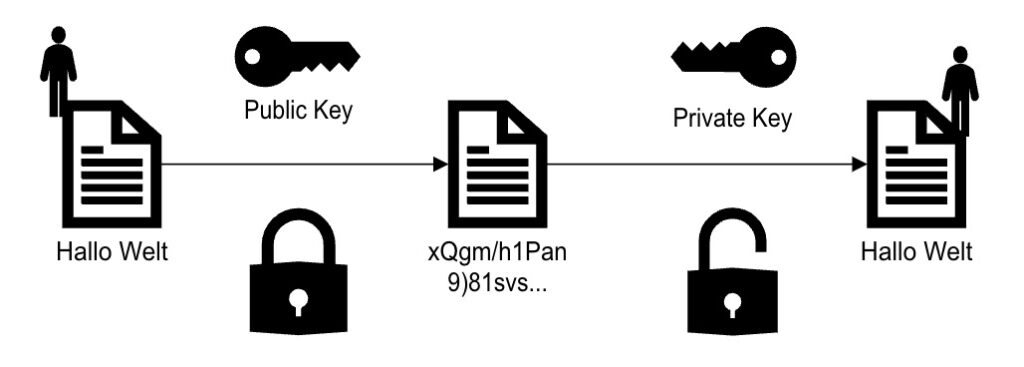

Prinzip der asymmetrischen Verschlüsselung

Die asymmetrische Verschlüsselung verwendet ein Paar von Schlüsseln: einen öffentlichen Schlüssel und einen privaten Schlüssel. Der öffentliche Schlüssel kann frei verteilt werden, während der private Schlüssel geheim bleibt. Nachrichten, die mit dem öffentlichen Schlüssel verschlüsselt werden, können nur mit dem entsprechenden privaten Schlüssel entschlüsselt werden und umgekehrt.

- Beispiel: Der Sender verschlüsselt eine Nachricht mit dem öffentlichen Schlüssel des Empfängers, und nur der Empfänger kann die Nachricht mit seinem privaten Schlüssel entschlüsseln.

Beispiele für asymmetrische Algorithmen

- RSA (Rivest-Shamir-Adleman): Ein weit verbreiteter Algorithmus für asymmetrische Verschlüsselung, der für sichere Datenübertragung und digitale Signaturen verwendet wird.

- Elliptic Curve Cryptography (ECC): Ein Algorithmus, der kürzere Schlüssel verwendet als RSA, aber die gleiche Sicherheit bietet. ECC ist besonders nützlich für mobile Geräte und andere ressourcenbeschränkte Umgebungen.

Vor- und Nachteile der asymmetrischen Verschlüsselung

Vorteile:

- Schlüsselverteilung: Der öffentliche Schlüssel kann frei verteilt werden, ohne die Sicherheit zu gefährden.

- Skalierbarkeit: Eignet sich gut für Umgebungen mit vielen Benutzern.

Nachteile:

- Geschwindigkeit: Asymmetrische Verschlüsselung ist langsamer als symmetrische Verschlüsselung.

- Komplexität: Die Implementierung ist komplexer und rechenintensiver.

Kryptographische Verfahren

Hash-Funktionen

Hash-Funktionen erzeugen aus einer Eingabedatei oder Nachricht eine feste Ausgabegröße, den sogenannten Hash-Wert. Sie werden häufig zur Integritätsprüfung von Daten verwendet.

- Beispiele für Hash-Algorithmen:

- SHA-256 (Secure Hash Algorithm 256-bit): Ein weit verbreiteter und sicherer Hash-Algorithmus.

- MD5 (Message Digest Algorithm 5): Ein älterer Algorithmus, der als unsicher gilt und nicht mehr empfohlen wird.

Eigenschaften von Hash-Funktionen

- Kollisionsresistenz: Es sollte praktisch unmöglich sein, zwei unterschiedliche Eingaben zu finden, die denselben Hash-Wert erzeugen.

- Einwegfunktion: Der ursprüngliche Eingabewert kann nicht aus dem Hash-Wert rekonstruiert werden.

Digitale Signaturen

Digitale Signaturen bieten eine Möglichkeit, die Authentizität und Integrität einer Nachricht zu überprüfen. Sie verwenden asymmetrische Verschlüsselung, um eine Nachricht zu signieren und zu verifizieren.

- Funktionsweise: Der Sender erzeugt einen Hash-Wert der Nachricht und verschlüsselt diesen Hash mit seinem privaten Schlüssel, um die digitale Signatur zu erstellen. Der Empfänger entschlüsselt die Signatur mit dem öffentlichen Schlüssel des Senders und vergleicht den resultierenden Hash-Wert mit dem Hash der empfangenen Nachricht.

Anwendungsbeispiele für digitale Signaturen

- Elektronische Unterschriften: Zur rechtsverbindlichen Unterzeichnung von Dokumenten.

- Softwareverifikation: Zur Sicherstellung, dass Software oder Dateien nicht verändert wurden.

Schlüsselmanagement

Schlüsselmanagement umfasst die Erzeugung, Verteilung, Speicherung und Verwaltung von Schlüsseln in einem kryptographischen System.

- Public Key Infrastructure (PKI): Ein Framework zur Verwaltung digitaler Zertifikate und öffentlicher Schlüssel. PKI stellt sicher, dass öffentliche Schlüssel authentisch und vertrauenswürdig sind.

- Probleme und Lösungen im Schlüsselmanagement:

- Sichere Verteilung: Verwendung von sicheren Kanälen oder Out-of-Band-Methoden zur Schlüsselverteilung.

- Schlüsselrotation: Regelmäßiger Austausch von Schlüsseln, um die Sicherheit zu erhöhen.

Praxisbeispiele und Anwendungen

Symmetrische Verschlüsselung

- Einsatz in verschlüsselten Datenbanken und Festplattenverschlüsselung: AES wird häufig zur Verschlüsselung von Daten in Datenbanken und auf Festplatten verwendet, um vertrauliche Informationen zu schützen.

Asymmetrische Verschlüsselung

- Einsatz in sicheren Kommunikationsprotokollen: RSA wird häufig in SSL/TLS-Protokollen verwendet, um sichere Verbindungen im Internet zu ermöglichen.

Hash-Funktionen

- Einsatz in digitalen Signaturen und Integritätsprüfungen: SHA-256 wird häufig verwendet, um die Integrität von Dateien und Nachrichten zu überprüfen und digitale Signaturen zu erstellen.

Digitale Signaturen

- Einsatz in E-Mails und Dokumenten: Digitale Signaturen werden verwendet, um die Authentizität und Integrität von E-Mails und Dokumenten sicherzustellen.