- 1 Section

- 11 Lessons

- unbegrenzt

Expand all sectionsCollapse all sections

- Berechtigungskonzepte12

- 1.1Einführung in Berechtigungskonzepte

- 1.2Analyse der Anforderungen

- 1.3Berechtigungsmodelle und -methoden

- 1.4Entwurf eines Berechtigungskonzepts

- 1.5Abstimmung des Berechtigungskonzepts

- 1.6Implementierung des Berechtigungskonzepts

- 1.7Überwachung und Wartung

- 1.8Technologische Unterstützung bei Berechtigungskonzepten

- 1.9Zukunft der Berechtigungskonzepte

- 1.10Berechtigungskonzepte9 Questions

- 1.11Aufgaben

- 1.12Lösungen

Berechtigungsmodelle und -methoden

Berechtigungsmodelle und -methoden legen fest, wie Zugriffsrechte auf Daten und Systeme verwaltet und durchgesetzt werden. Die Wahl des richtigen Modells ist entscheidend, um die Sicherheitsanforderungen des Unternehmens zu erfüllen und gleichzeitig Flexibilität und Benutzerfreundlichkeit zu gewährleisten.

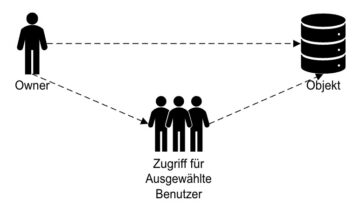

1. Discretionary Access Control (DAC)

Beschreibung:

- DAC ermöglicht dem Besitzer einer Ressource, die Zugriffsrechte festzulegen und zu verwalten.

- Flexibel und einfach zu implementieren, aber weniger sicher.

Beispiel:

- Ein Benutzer erstellt eine Datei und entscheidet, wer Lese- oder Schreibrechte hat.

| Merkmal | Beschreibung |

|---|---|

| Kontrolle | Besitzer der Ressource |

| Flexibilität | Hoch |

| Sicherheit | Mittel |

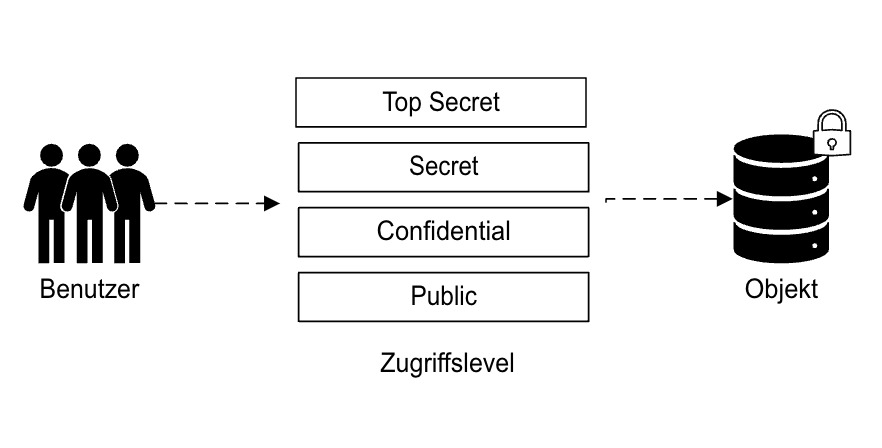

2. Mandatory Access Control (MAC)

Beschreibung:

- MAC nutzt zentrale Sicherheitsrichtlinien, um den Zugriff streng zu kontrollieren.

- Hohe Sicherheit, aber weniger flexibel und aufwendig zu verwalten.

Beispiel:

- Militärische Systeme, die den Zugriff streng nach Sicherheitsstufen regeln.

| Merkmal | Beschreibung |

|---|---|

| Kontrolle | Zentrale Richtlinien |

| Flexibilität | Gering |

| Sicherheit | Hoch |

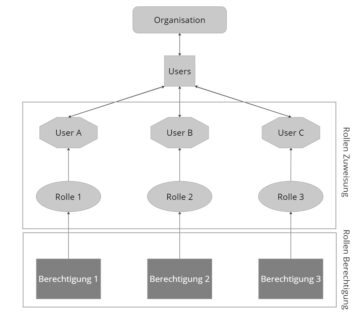

3. Role-Based Access Control (RBAC)

Beschreibung:

- RBAC vergibt Zugriffsrechte basierend auf den Rollen der Benutzer im Unternehmen.

- Skalierbar und gut für große Organisationen geeignet.

Beispiel:

- Unternehmensnetzwerke, in denen Rollen wie „Administrator“ und „Mitarbeiter“ definiert sind.

| Merkmal | Beschreibung |

|---|---|

| Kontrolle | Vordefinierte Rollen |

| Flexibilität | Mittel |

| Sicherheit | Hoch |

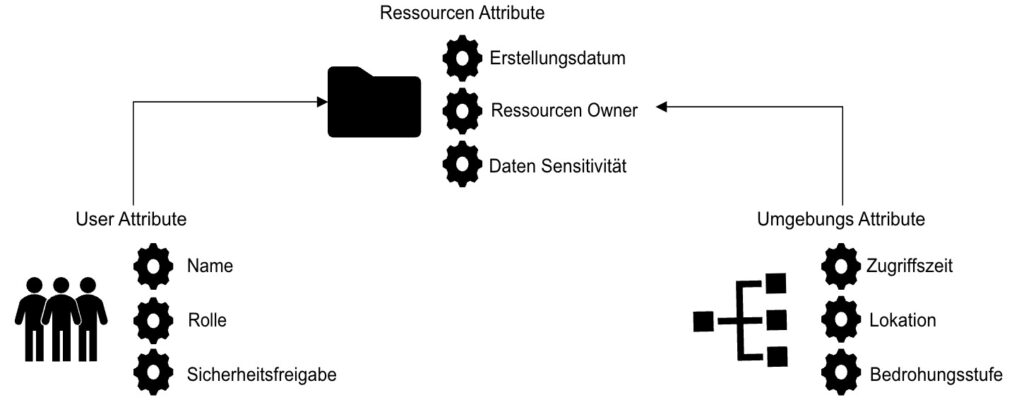

4. Attribute-Based Access Control (ABAC)

Beschreibung:

- ABAC nutzt Attribute wie Benutzerrollen, Zeit und Standort, um den Zugriff zu steuern.

- Sehr flexibel, aber komplex in der Implementierung.

Beispiel:

- Systeme, die den Zugriff basierend auf Zeit, Standort und Datenklassifizierung regeln.

| Merkmal | Beschreibung |

|---|---|

| Kontrolle | Benutzer-, Ressourcen- und Umgebungsattribute |

| Flexibilität | Hoch |

| Sicherheit | Hoch |

Analyse der Anforderungen

Vorheriges

Entwurf eines Berechtigungskonzepts

Nächstes